Kolik on-line služeb používáte? Jste přesvědčeni, že máte přístup dobře zabezpečený? Používáte pro přihlášení pouze heslo?

Zkušení odborníci nepovažují heslo samo o sobě za dostatečně silný mechanismus k ověřování totožnosti. A to i v případě, že je heslo dostatečně složité Vhodná míra zabezpečení však vychází z potřeb jednotlivce, či organizace a měla by být v souladu s celkovou použitelností cílového řešení.

Proč heslo nestačí?

Uvedu několik důvodů, ve kterých poukáži na obecnou slabinu hesel.

Heslo není jednorázově omezené. Stejným heslem se přihlašujete pořád a pořád dokola. Respektive až do doby jeho vynucené nebo dobrovolné změny. Heslo je nutné změnit při sebemenším náznaku zneužití. Například Google Apps služby mají integrovanou pěknou drobnou vlastnost. Ta spočívá v možnosti okamžitého odhlášení od relací, které nejste schopni identifikovat, případně jste se opomněli odhlásit. Stejně tak, je velice dobře vyřešen přehled aktivit na vašem účtu.

Případné riziko: Neomezeně dlouhé použití. Je to jako nechat útočníkovi klíče od bytu.

Hesla bývají triviálně jednoduchá. Máme přirozenou snahu používat hesla málo komplexní, která si snadno zapamatujeme. Pokud nás útočník zná, dokáže využít našeho vzorce chování.

Příklad: Milujete sport, píšete o něm na sociálních sítích? Je předpoklad, že používáte nějaké “sportovní” heslo. Sedmé nejhorší heslo roku 2015 je football. A víte, jaká hesla byla vyhodnocena jako ta úplně nejhorší v minulém roce? Jsou to: 123456, password, 12345678.

Případné riziko: Jednoduché heslo bude prostě jednoduše odhalitelné.

Strach ze zapomenutí hesla. To nás svádí k tomu, si hesla zapisovat na různá místa. Nejlépe na monitor nebo klávesnici.

Případné riziko: Snadné zjištění hesla.

Zadávání hesla na veřejnosti. Připojujeme se k on-line službám odkudkoli a kdekoli. Mnozí z nás heslo bez obav zadávají před zraky mnoha dalších lidí.

Příklad: Sedíte v tramvaji a zadáváte heslo na Facebook. Myslíte si, že nad vámi stojící osoba jej nedokáže použít?

Případné riziko: Snadné zjištění hesla.

Více služeb ale stále stejné heslo. Pohodlnost nás vede k tomu, že máme jedno univerzální heslo, které používáme všude možně.

Případné riziko: Získáním jednoho hesla útočník může ovládnout všechny další služby.

Chybějící statistika přístupu ke službám. Mnoho on-line služeb, nabízející základní přihlášení formou hesla, postrádá statistiky o přístupu k účtu. Nedokážete tak analyzovat, z jakých zařízeních, kdy a kde došlo k přihlášení. Takové služby jsou rájem pro útočníka.

Případné riziko: Omezená možnost odhalení neoprávněného přístupu.

Phishing útok je jednoduchá technika získání hesel. Hesla nejsou odolná na phishing útoky.

Příklad: Obdržíte e-mail nabádající ke změně hesla jedné ze služeb. Po kliknutí na odkaz jste přesměrováni na podvrženou stránku, která je vizuálně totožná se zmiňovanou službou. Při změně hesla zadáváte původní a nové heslo. Bez ohledu na to, co nastane dál, útočník získal vaše přihlašovací údaje.

Případné riziko: Snadné zjištění hesla.

Fakta potvrzená samotným premiérem

O tom, že pouhé použití hesel není bezpečné, může přednášet pan premiér. Pomineme závažnost celé kauzy, všimněme si několika aspektů.

- Použití soukromého webmail účtu.

- Autentizace pouze heslem.

- Údajně použití silného dvaceti znakového hesla, haha:)

- Špatně zabezpečený počítač.

Jak to vyřešit? Použijeme dvoufázové ověření

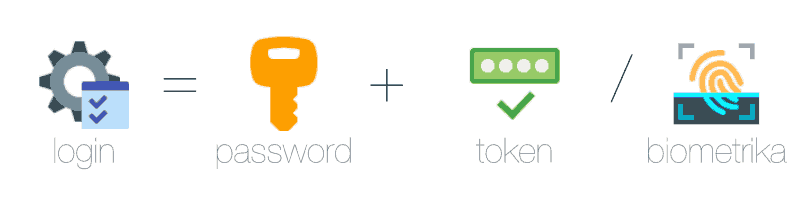

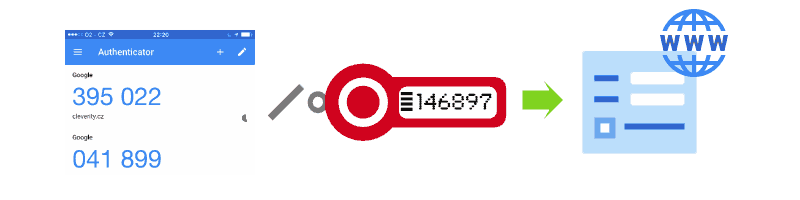

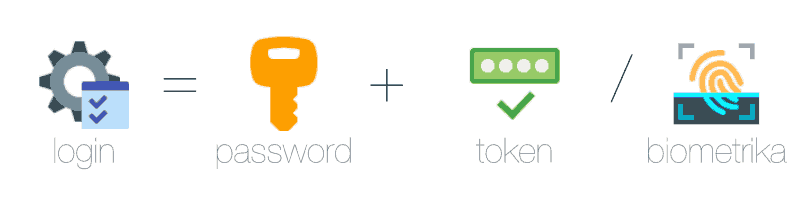

Naštěstí existuje možnost snadného a finančně nenáročného řešení v podobě dvoufázového ověření nebo-li 2FA. Princip je jednoduchý. Ke stávající metodě ověření v podobě hesla (něco, co znám) přidáme další faktor. Tímto faktorem může být biometrické ověření (něco, co jsem) nebo jednorázový token (něco, co mám) a nově se začíná mluvit i o místě nebo-li lokaci ověření.

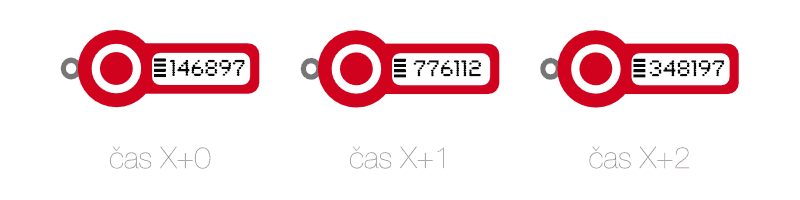

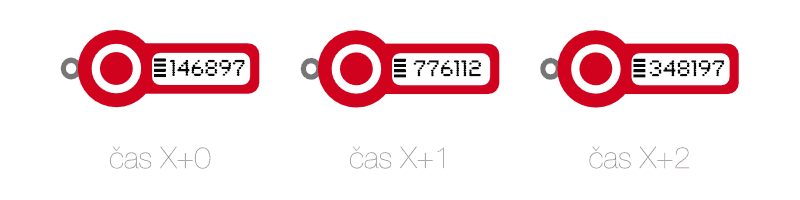

Token si můžeme popsat jako jednorázový zpravidla číselný kód, který je platný po omezenou dobu. Vlastnost jednorázový a časově omezený je pro nás nesmírně důležitá. Jednoduše si to můžeme představit tak, že kód je platný v určitém a časově omezeném intervalu: Navíc je použitelný jen jednou.

Aby to nebyly jen kecy, poznejte sílu 2FA

Cleverity.cz vyplatí 2000 Kč tomu, kdo první pošle obsah souboru, nacházející se na disku Google Drive. Údaje pro přihlášení jsou zabezpeceni.2fa@gmail.com a heslo: Zabezpeceni123. Na účtu je nastaveno ověření dvoufaktorovou autentizací. Chybí vám tak jen token. Pro vyplacení odměny musíte soubor zaslat do tří dnů od publikace článku na adresu radek.pohnan@cleverity.cz.

Každé zvýšení bezpečnosti přináší snížení komfortu uživatele. Tvrdím, že použití dvoufázové autentizace vás nebude příliš obtěžovat. Používáte on-line bankovní služby? Pak nejspíš účet, nebo bankovní operace ověřujete pomocí SMS kódu. Je na místě se ptát, proč nepoužíváte tento mechanismus i pro další on-line služby. A je to vůbec potřeba?

Možná namítnete: „A to si mám chránit přístup k sociálním službám? Nemám tam cenná data.“ Možná ne, ale zneužitím sociálního profilu zpravidla dojde ke zkrátě důvěryhodnosti. Oč menší problém to může být pro vás z hlediska osobního profilu, o to větší problém to může být z hlediska firemních profilů.

Jak to celé funguje?

Hesel se nezbavíme. Hesla nadále volíme dostatečně složitá, pokud je měníme (okamžitě při náznaku, podezření vyzrazení) nesnižujeme kvalitu nově voleného hesla. Hesla nikomu neříkáme, a pokud je zapisujeme, tak pouze do aplikace pro správu hesel.

Výhodou správců hesel je “bezpečné” uchování silných hesel včetně možnosti generování složitých hesel např: [34XM]k/#Rj?H7Qq82. Při jejich použití klademe důraz na zajištění a ochranu “Master Password” – vstupního hesla do aplikace nebo služby v případě Cloud řešení správce hesel. Stejně tak je potřeba zajistit adekvátní zabezpečené fyzického úložiště (souborů), pokud se jedná o lokální aplikaci. Osobně dlouhodobě používám 1Password od společnosti AgileBits. Pokud zvažujete použití aplikace na správu hesel, doporučuji si důkladně ověřit reputaci vybraného řešení. Kombinace silných (generovaných) hesel, vhodného password manageru s doplněním o ověření pomocí dalšího faktoru je momentálně základem, o kterém by jste měli uvažovat. Popis a použití aplikací na správu hesel však není primárním cílem článku.

Pro každý z účtů nastavujeme unikátní heslo.

Dvoufaktorová autentizace rozšíří proces přihlášení o další prvek. Zpravidla se používají následující metody:

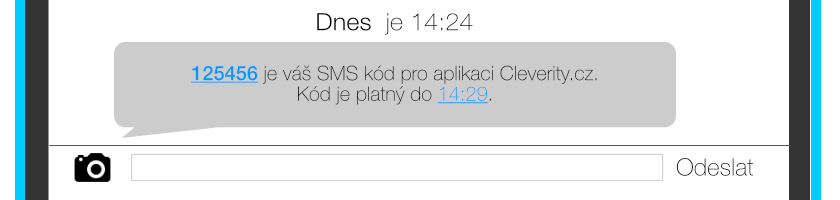

SMS ověření

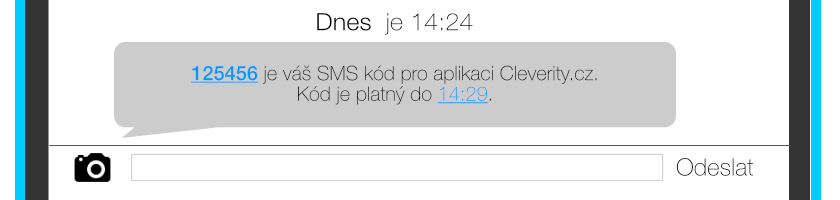

Po úvodním přihlášení do on-line služby zadáváme mobilní číslo pro zasílání ověřovacích kódů. Při následném přihlášení je na uvedené mobilní číslo zaslána SMS zpráva s ověřovacím kódem. Ten pro úspěšné přihlášení opíšeme. Jednoduché, ne?

Klady řešení: Jednoduché a univerzální řešení. Fungující řešení i pro mobilní aplikace. Nejčastější možnost ověření.

Nevýhody: Potřeba mobilního telefonu. Někdy prodlení při získávání SMS zpráv. Nejméně vhodná možnost mezi uvedenými metodami z důvodu možnosti přesměrování, odchycení SMS zprávy.

Token, automaticky generovaný aplikací nebo hardwarovým klíčem

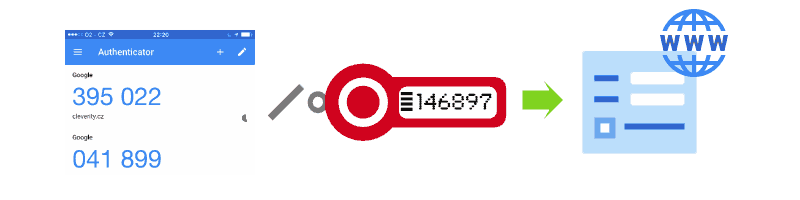

Hardwarový token je doménou převážně korporátních řešení např. v podobě RSA SecurID. Podívejme se však na řešení, které Vás nebude nic stát. Je jím mobilní aplikace Google Authenticator dostupná pro iOS, Android a Blackberry. Google Authenticator je dostatečně známé a prověřené řešení. Osobně za výhodu považuji snadnost použití, spolehlivost a v případě, že používáte Google Apps služby “in house” řešení. Pro náročnější uživatele existují další možnosti v podobě alternativních aplikací (např. zmiňovaný 1Password v placeném rozšíření můžete mimo jiné využít také jako generátor jednorázových hesel).

Obdobně jako v předchozím případě, musíme Google Authenticator spárovat s on-line službou. K tomu nám slouží vygenerovaný QR kód, který v mobilní aplikaci načteme. Po načtení QR kódu se Google Authenticator rozšíří o sekci, v které se budou generovat tokeny pro spárovanou službu. Při následném přihlášení budeme již zadávat kromě hesla i aktuálně vygenerovaný token.

Klady řešení: Jednoduché a univerzální řešení. Podpora některých on-line služeb.

Nevýhody: Potřeba “chytrého” mobilního telefonu. Pozor dejte na krádež telefonu. V případě krádeže je nutné co nejdříve provést nezbytné kroky, jako deaktivace Google Authenticator včetně nezbytných změn hesel. V případě výměny telefonu je potřeba znovu provést nastavení Google Authenticatoru, což není úplně šikovné.

Klady řešení: Jednoduché a univerzální řešení. Podpora některých on-line služeb.

USB klíčenka s podporou FIDO U2F protokolu, nebo-li Security Key

Používám Yubico klíč. Pokud on-line služba podporuje Fido protokol, stačí klíč vsunout do USB portu a nechat si na něj vygenerovat bezpečnostní kód. Při každém dalším přihlášení vložíme Yubico klíč do USB portu a dotkneme se prstem citlivé vrstvy s ikonou klíče.

Je potřeba mít zajištěnou podporu protokolu FIdo v používaném webovém prohlížeči. Chrome browser podporuje Fido od verze 38.

Klady řešení: Jednoduché a velice spolehlivé řešení. Nemusíte nic přepisovat. Na Yubico klíč uložíte více security kódů.

Nevýhody: Pouze pro systémy s USB portem a podporou Fido protokolu.

Drobný praktický průvodce po galaxii on-line služeb

Podporu ověření pomocí dvoufaktorové autentizace (Dle technické implementace se můžeme setkat s označením 2SV – dvoustupňové ověření. Pro názornost přikládám odkaz na webovou stránku s vysvětlením rozdílů https://paul.reviews/the-difference-between-two-factor-and-two-step-authentication/) použijete převážně ve webovém rozhraní on-line služby. V mobilních aplikaci např. pro systém iOS můžete použít biometrický senzor a přihlašovat se pomocí Touch ID. Podívejte se také na přehled známých služeb, které rozšířenou autentizaci podporují (https://twofactorauth.org/). Následuje popis nastavení pomocí aplikace Google Authenticator. Stejný postup použijete v případě, že dáváte přednost konkurenčním aplikacím na generování tokenů.

Google účty (free, placené služby, Google Apps, Google Drive, Gmail atd.)

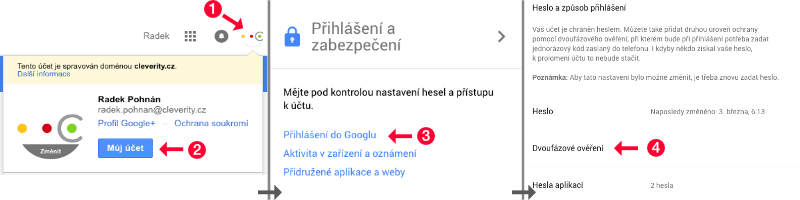

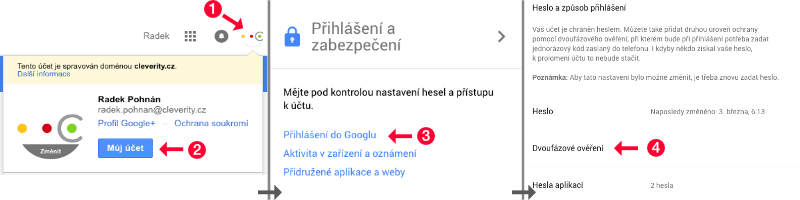

Pro nastavení 2FA přejděte do nastavení Google účtu: Můj účet (https://myaccount.google.com/). Klikněte na Přihlášení do Google, následně na Dvoufázové ověření.

Spustí se průvodce konfigurací 2FA. V první kroku budete vyzváni k ověření telefonního čísla. Ten obdržíte v SMS zprávě. Pro použití mobilní aplikaci Google Authenticator, je nutné aktivovat volbu Získejte kódy pomocí mobilní aplikace.

V následujícím kroku se vygeneruje QR kód, který mobilní aplikací naskenujete. Google Authenticator bude rozšířen o sekci, v které se budou generovat tokeny pro přidaný účet. Poslední akci je vložení vygenerovaného token do webové aplikace.

Při dalším přihlášení již budete muset zadávat token. Ten získáte v mobilní aplikaci v příslušné sekci pro daný účet. Pro větší komfort lze využít volbu, že na ověřeném počítači po dobu třiceti dní nebude token vyžadován.

Google podporuje tři výše zmíněné metody 2FA (SMS ověření, token a USB klíč).

Doporučuji Vám stránku Můj účet pravidelně navštěvovat, sledovat aktivity na účtu a provádět kontrolu zabezpečení. Takto komplexně si představuji bezpečnostní centrum dnešní doby.

V případě přihlášení na “novém” počítači resp. browseru je automaticky požadováno ověření pomocí druhého faktoru. Jako uživatel máte možnost označit důvěryhodný počítač a požadavek na ověření pomocí tokenu odsunout o třicet dní.

Dropbox stejné možnosti jako Google

Nastavení provedeme ve volbě Settings a záložce Security. Povolení dvoufaktorové autentizace provedete v sekci s příznačným názvem Two-step verification. Pro aktivaci tokenů pomocí Google Authenticator použijte volbu Use a mobile app. Zobrazený QR kód pak naskenujte v mobilní aplikaci a opět ověříte.

Doporučuji záložku: Security pravidelně kontrolovat, hlavně sekce s výpisem naposledy použitých relací (sessions) a zařízení (devices).

Twitter, možnosti 2FA omezené

Podpora pouze SMS ověření. Vše konfigurujete v Nastavení v sekci Zabezpečení a soukromí, kde si aktivujete volbu Ověřovat žádosti o přihlášení.

Facebook, povedená implementace 2FA

Přejděte do nastavení účtu. Pokračujte volbou Zabezpečení a následně Generátor kódů. Přejdete na Nastavit a po výzvě zadáte Vaše stávající Facebook heslo. Zobrazí se Vám QR kód, který načtete v Google Authenticator a následně opíšete do políčka bezpečnostní kód. Pro vynucení zadávání tokenů je potřeba aktivovat volbu Schválení přihlášení.

Doporučuji zvážit použití volby Výstrahy při přihlášení. Pravidelně kontrolujte výpis se záznamy o přihlášení ve volbě Kde jste přihlášeni.

Linkedin a implementace 2FA

Zvolte Privacy & Settings a na zobrazené stránce přejděte do záložky Account, kde se nachází volba Manage security settings. 2FA si aktivujete kliknutím na odkaz: Turn On. Opět jde o pouhé SMS ověření.

útok z roku 2012 a vystavení hesel a co na to Linkedin?

We have several dedicated teams working diligently to ensure that the information members entrust to LinkedIn remains secure. While we do all we can, we always suggest that our members visit our Safety Center to learn about enabling two-step verification, and implementing strong passwords in order to keep their accounts as safe as possible. We recommend that you regularly change your LinkedIn password and if you use the same or similar passwords on other online services, we recommend you set new passwords on those accounts as well.

Evernote

Pro nastavení 2FA jděte na volbu Account Settings a do sekce s názvem Security Summary. Pokračujte volbou Two-Step Verification, kde nejdříve ověříte jak e-mailovou adresu tak i telefonní číslo. Až po této volbě následuje nastavení 2FA.

Zobrazí se Vám QR kód, který načtete v aplikaci Google Authenticator, následně token zadáte do připraveného pole na webové stránce. Následuje výpis s backup security kódy, které jsou záložní varianta pro případ selhání nebo zapomenutí mobilního telefonu. Jeden ze čtyř záložních kódů musíme v tomto kroku znovu zadat.

Pravidelně kontrolujte výpis se záznamy o přihlášení ve volbě Access History.

Ostatní služby a možné řešení

Nastavení 2FA pro další služby bude probíhat podle obdobných scénářů. Pokud on-line služba nepodporuje 2FA autentizaci, může nabízet přihlášení pomocí Facebook, Google účtů.

Jaké si odneseme ponaučení?

Zařazením 2FA do procesu autentizace zvýšíme míru zabezpečení, a to zcela zdarma nebo za minimální náklady v případě pořízení Fido USB klíče. Jsem přesvědčen, že naše pohodlí příliš neutrpí novou povinností opisovat token, SMS kód, nebo vkládat Fido klíč do USB portu. Zařazení 2FA do procesu autentizace získáte hodně robustní systém, který eliminuje nedostatky a slabiny, které použití hesel přináší.

Neznamená to však, že zcela rezignujete na politiku hesel a přestanete být obezřetní. Pro správu hesel vám doporučuji použití správce hesel. Jedná se o vaše služby a vaše data, a tak finální rozhodnutí o způsobu řešení bude jen a jen na vás.

Zdroj náhledového obrázku: Fotolia.com | Autor obrázku: Andrey Popov

Tento článek/rozhovor vyšel před 9 lety. Informace v něm tedy již nemusí být aktuální, a proto vám doporučujeme, abyste je ověřili a dohledali si novější informace.